Réconcilier performance opérationnelle et gouvernance des accès

La gestion des autorisations reste un défi majeur pour de nombreuses organisations en 2025. Complexe, technique, source fréquente de malentendus entre équipes techniques et métiers - elle freine souvent l'agilité des entreprises.

Pourtant, les politiques d'accès sont au cœur de chaque application depuis toujours. Ce qui change aujourd'hui ? L'IA générative bouleverse cet équilibre en créant un pont entre le langage métier et l'expertise technique.

L'IA générative : le catalyseur des équipes IAM

En 2025, l'IA générative révèle des perspectives de transformations inédites pour de nombreux secteurs. Dans le domaine de l'IAM, elle agit comme un puissant catalyseur qui démultiplie la portée des experts et libère leur potentiel stratégique.

Fini les journées consumées par des tâches de traduction et d'implémentation technique ! Les équipes IAM peuvent désormais se concentrer sur ce qui fait réellement la différence : l'élaboration de stratégies de sécurité innovantes, la gouvernance des identités et l'alignement avec les objectifs business.

Pour les organisations qui cherchent à gagner en agilité sans sacrifier la sécurité, cette évolution représente une opportunité sans précédent de transformer la gestion des accès en avantage compétitif.

Du langage métier au code sécurisé : combler enfin le fossé

Après plus d'un an de déploiement de solutions d'IA pour l'autorisation, nous avons identifié leur principal atout : elles créent des ponts entre des besoins métiers exprimés en langage courant et une implémentation technique sur mesure.

Cette avancée résout l'un des défis historiques de la cybersécurité : la communication entre les différents acteurs. D'un côté, les équipes métiers expriment des besoins fonctionnels ; de l'autre, les experts IAM les traduisent en politiques opérationnelles.

Cette collaboration augmentée valorise l'expertise IAM sur ses dimensions stratégiques:

- Conception de politiques d'accès alignées avec la stratégie globale de sécurité

- Conformité avec les exigences réglementaires et contractuelles

- Optimisation des performances et de la sécurité des implémentations

- Gouvernance unifiée des politiques d'accès

L'IA et le contrôle d'accès : une synergie homme-machine

Pour comprendre l'intérêt de cette approche combinée, prenons un exemple concret :

Imaginons qu’au sein d’une application de gestion de carrière, les droits d’accès doivent être adaptés en fonction des rôles et des relations hiérarchiques. Un manager doit pouvoir superviser les objectifs de ses subordonnés, tandis que chaque collaborateur doit avoir des droits limités sur ses propres données.

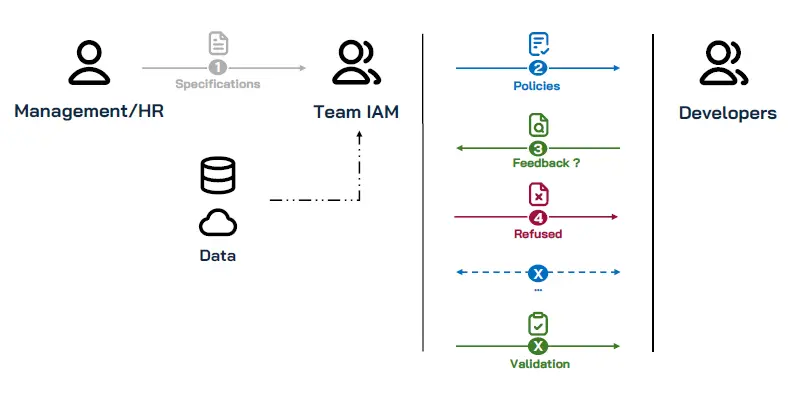

Sans IA, cette demande nécessiterait :

- Une interprétation détaillée par les équipes IAM

- Des sources de données techniques nombreuses et complexes

- Une implémentation par les développeurs

- Des tests de validation

- Des ajustements successifs en cas d'incompréhension

Avec les outils d'IA assistés par des experts IAM, cette même règle est d'abord traduite automatiquement en politique d'accès technique, puis vérifiée et affinée par les spécialistes avant déploiement. L'IA accélère le processus et réduit le nombre d’aller-retour entre équipes, mais l'expertise humaine garantit sa pertinence et sa sécurité.

Mise en place de politiques d’accès avec IA

Les bénéfices concrets de cette collaboration homme-machine

Depuis que nous accompagnons nos clients dans cette transformation, nous constatons des bénéfices tangibles pour les équipes IAM et métiers :

- Valorisation de l'expertise IAM : les spécialistes peuvent se concentrer sur les tâches à forte valeur ajoutée plutôt que sur des traductions techniques répétitives

- Communication facilitée : réduction des incompréhensions entre équipes métiers et techniques

- Qualité améliorée des politiques : les règles sont plus précises et mieux alignées aux besoins réels, tout en restant sécurisées

- Documentation enrichie : les choix de sécurité sont naturellement documentés, facilitant audits et contrôles

- Adaptabilité accrue : les modifications de politiques peuvent être proposées, validées et implémentées plus rapidement

Policy Companion : un flux de travail repensé en 5 étapes

Le marché offre aujourd'hui plusieurs solutions qui intègrent l'IA générative pour assister la gestion des politiques d'accès. Des acteurs comme Axiomatics avec Policy Companion ont adopté ces technologies pour compléter - et non remplacer - l'expertise humaine.

Chez Ariovis, nous avons développé une approche équilibrée pour accompagner nos clients dans la sélection et l'intégration de ces outils dans leur écosystème existant, tout en formant leurs équipes IAM à tirer le meilleur parti de ces technologies tout en gardant le contrôle.

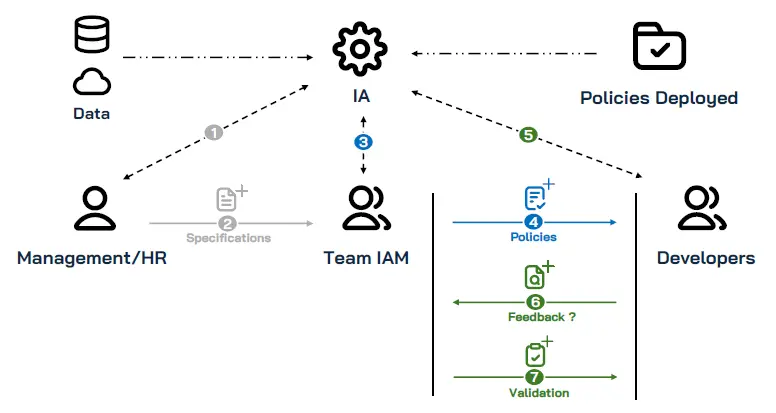

Comment fonctionne cette synergie en pratique ?

- Phase d'expression des besoins : Les équipes métiers formulent leurs besoins d'accès en langage naturel

- Première traduction par l'IA : L'outil génère une version technique de ces politiques

- Validation et optimisation par les experts IAM : Les spécialistes vérifient, corrigent et optimisent les politiques générées

- Retour aux métiers pour confirmation : L'IA traduit en retour la version technique en langage accessible

- Déploiement sécurisé : Après validation finale, les experts IAM déploient les politiques dans l'environnement

Répondre au défi de l'« Hidden IAM »

Cette approche collaborative répond également au problème croissant de l'« Hidden IAM » que nous avons exploré dans un précédent article . Lorsque les autorisations sont codées en dur dans les applications, elles échappent à la gouvernance centralisée.

L'utilisation de l'IA sous supervision des experts IAM permet de:

- Standardiser plus facilement les politiques d'accès à travers l'organisation

- Faciliter l'adoption de solutions centralisées d'autorisation

- Limiter le développement d'autorisations fragmentées et difficiles à auditer

Notre vision pour l'avenir

Chez Ariovis, nous sommes convaincus que l'IA générative, correctement encadrée par des experts IAM, va continuer à transformer positivement la gestion des identités et des accès dans les années à venir. Notre approche "Security Meets Business" trouve dans cette collaboration homme-machine un équilibre idéal.

En facilitant les interactions entre les équipes métiers et les spécialistes de la sécurité, nous transformons la cybersécurité : d'une contrainte technique souvent mal comprise, elle devient un levier stratégique accessible et compréhensible à tous les échelons de l'entreprise, tout en restant sous le contrôle d'experts qui garantissent sa rigueur.

Envie d'aller plus loin ?

Découvrez comment intégrer intelligemment l'IA générative dans votre stratégie de gestion des accès, sous la supervision de vos experts IAM, et prenez une longueur d'avance. Suivez-nous sur LinkedIn pour toutes nos actualités et n'hésitez pas à jeter un coup d'oeil à notre site web !