Alors que les équipes IAM arrivent de mieux en mieux à combler les besoins métiers, il devient crucial d’éviter les dangers de l’« Hidden IAM » et de standardiser l’autorisation.

Chez Ariovis, nous pensons que la sécurité doit être un levier de valeur, pas un frein.

Pour améliorer votre efficacité opérationnelle, un des premiers vecteurs de création de valeur pour vos équipes de développeurs, nous abordons dans ce blog la face cachée de la gestion des autorisations : l’“Hidden IAM”.

En quoi consiste l’« Hidden IAM » ?

Dans un système d’information, les équipes en charge des identités et des accès sont les équipes IAM (Identity and Access Management). Or, pour certaines organisations, des accès sont bien souvent gérés directement par les ingénieurs logiciels, ce qui représente très rapidement un frein à la montée en charge ou crée des coûts cachés.

En effet, les équipes IAM n'ont bien souvent pas connaissance des autorisations mises en place par les développeurs : elles sont codées en dur dans les applications et échappent à tout contrôle.

C’est donc toute cette partie non-répertoriée de la gestion des accès que nous appelons chez Ariovis : “L’Hidden IAM”.

Mais alors, en quoi est-ce un problème ?

Dans les faits, l’« hidden IAM » concerne toutes les applications qui préfèrent gérer leurs identités et leurs autorisations en interne plutôt que de concert avec les solutions IAM existantes. C’est souvent une réponse de facilité pour certains cas d’usage :

- « Je n’ai que 3 utilisateurs, à quoi bon externaliser ma gestion des autorisations ? »

- « C’est trop compliqué l’IAM, je n’ai pas le temps, et il faut que l’application soit passée en production ».

- « De toute manière mon application ne couvre qu’un besoin limité et ne manipule pas de grandes quantités de données ».

Quelle que soit la raison, l’« Hidden IAM » est un réflexe qu’utilisent les développeurs pour garder le contrôle, faute de solution centrale flexible et adaptée.

Mais en quoi est-ce un souci pour l’entreprise ?

Pour éviter de créer un goulot d’étranglement, les équipes IAM sont souvent tenues dans l'obscurité lors de la conception d’un nouveau logiciel et ne peuvent pas accompagner chaque projet dans une architecture Secure by design.

Cette situation est d’autant plus complexe que l’“Hidden IAM” dépasse l’implémentation du SSO ! Le risque est que les applications utilisent localement des données pour l’autorisation des utilisateurs, et ne se servent du SSO que dans le but d’identifier les utilisateurs. Dans les faits, cela revient à faire perdre l’accompagnement des accès de vos collaborateurs par les équipes IAM.

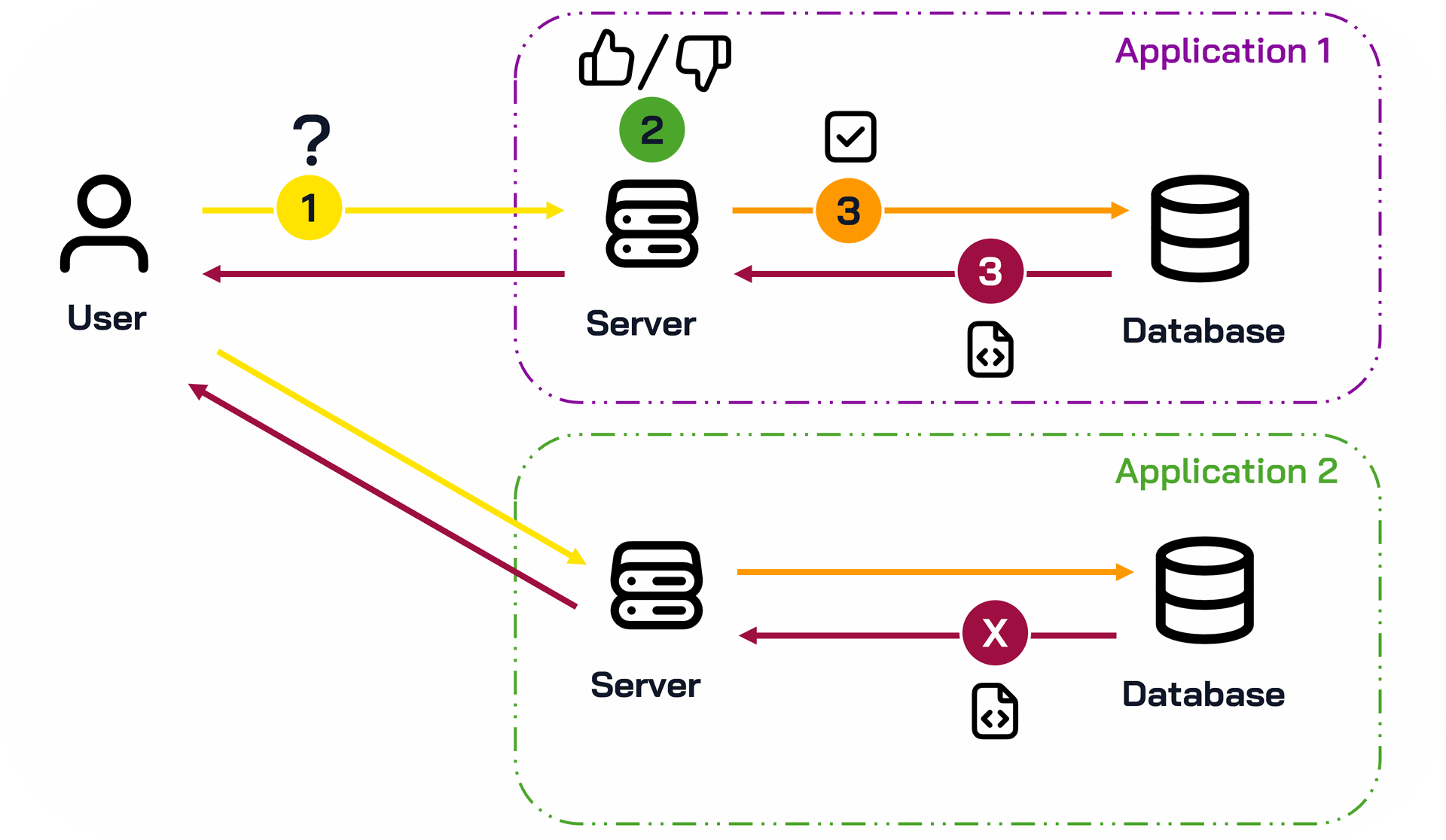

En conséquence, le modèle utilisé lorsque la gestion des autorisations est déléguée directement aux applications, comme indiqué sur le schéma suivant :

- L’utilisateur requête l’application, qu'il soit ou non identifié par un service SSO

- Le serveur va vérifier les droits écrits en dur dans l’application (Et parfois requêter d’autres sources de données via des appels API complémentaires)

- La ressource est accordée et renvoyée à l’utilisateur

Cette boucle se répète pour chaque application, toutes gérant de manière autonome et indépendante les droits attribués aux utilisateurs.

Mais cette configuration entraîne alors 3 problèmes majeurs :

- Les autorisations étant gérées sur chaque application de manière indépendante, les équipes IAM n’ont désormais plus aucune visibilité sur ce qui est fait des identités, et des accès sur la ressource finale. Cela veut dire que lorsque vous auditez le compte d’un collaborateur, si les permissions sont directement codées en dur dans l’application, vous perdez le suivi des données auxquelles le collaborateur a accès sur l’application. Et à moins d’implémenter un système couteux d’autorisation granulaire au sein de l’application, vous n’aurez aucune preuve sur la réalité des autorisations du compte et de ses actions au sein de l’application.

- Les équipes IAM se retrouvent donc à devoir gérer des droits fins sur des centaines d’applications différentes. Faire évoluer simplement les autorisations d’un utilisateur devient donc lourd avec la croissance du nombre d’applications.

- Laisser la gestion des droits aux applications, c’est avoir un impact sur son efficience opérationnelle et sa capacité à rester conforme sur le long terme (le cas-échéant en fonction des organisations). Réaliser un audit de permissions données au cas par cas pour chaque application est long et fastidieux si bien que les équipes sont bien souvent dans l’incapacité d’être conformes sur l’ensemble des applications.

D’accord, mais quelles solutions concrètes pouvons-nous apporter ?

Chez Ariovis, nous considérons l’« hidden IAM » comme un défi majeur pour les équipes IAM, qui constatent que la gestion de leurs applications métier leur échappe sans savoir quelle réponse concrète apporter. Pour résoudre ce problème, les solutions proposées doivent concilier les besoins des développeurs comme ceux des équipes IAM et des équipes sécurité/conformité. C’est là tout l’intérêt de la Centralisation des autorisations telle que la proposent les éditeurs Axiomatics et Ping Identity !

La Centralisation consiste à mettre en place un point de décision des autorisations. Toutes les demandes d’accès des utilisateurs passent dans un moteur de décision, qui statue sur la légitimité à accorder aux demandes. Cette méthode apporte de nombreux bienfaits :

- Centraliser les accès, c’est pouvoir commissionner ou retirer rapidement des permissions à n’importe quel utilisateur partout dans le SI, et ainsi mieux protéger les données hébergées. C’est ce que propose avec sa solution PingAuthorize.

- Centraliser les mécaniques d’autorisation permet de couvrir des cas plus adaptés aux problématiques métiers de l’organisation, et même de mettre en place de l’autorisation fine et en temps réel.

- Enfin, la centralisation permet d’économiser des ressources de développement et du temps. Avec une méthode simple pour l’intégration et le mapping correct des ressources à protéger, il devient bien plus pratique pour chaque développeur de gagner en simplicité, et in fine de gagner du temps avec le nombre croissant d’applications couvertes.

Les leaders du marché proposent des solutions d’autorisation centralisée éprouvées, comme notre partenaire Axiomatics, qui propose notamment une solution d’orchestration dans des contextes Zero Trust ou notre partenaire Ping Identity avec sa solution Ping Authorize.

Mais comment cela fonctionne concrètement ?

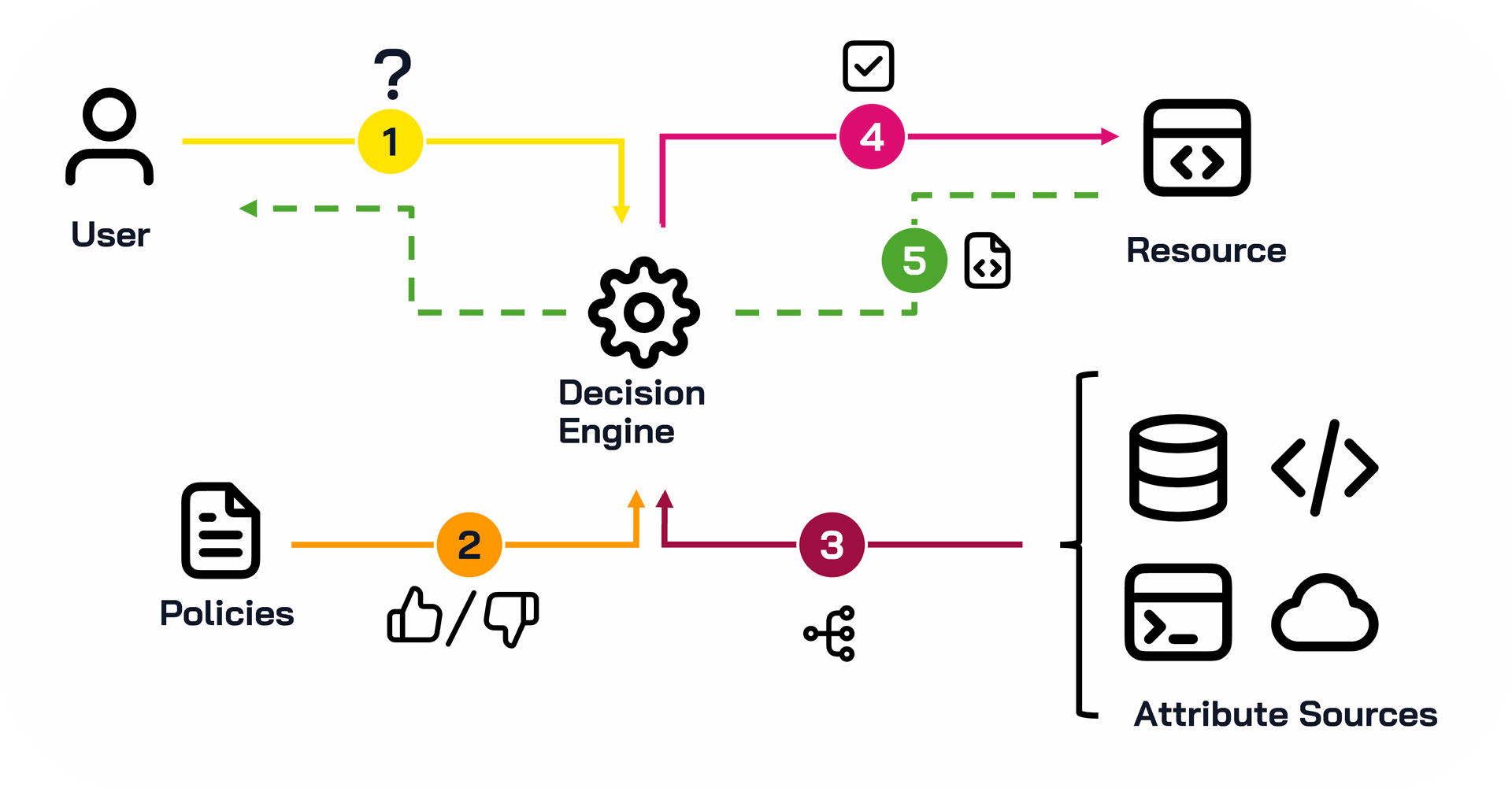

L’idée est de faire passer ses requêtes dans un moteur de décision qui va faire appliquer des politiques d’accès. Le point de décision choisit s’il laisse passer les requêtes, et donne accès ou non à la ressource demandée.

Enfin, la ressource en question retransite par le moteur de décision (ce qui permet d’appliquer des politiques sur le partage des informations sensibles) et est ensuite transférée à l’utilisateur final.

Le schéma suivant illustre ce cas d’usage.

- L’utilisateur demande accès à une application ou une ressource

- Le moteur compare la requête avec les politiques définies par l’organisation

- Afin d’évaluer au mieux la requête dans le contexte de l’utilisateur en temps réel, le moteur de décision cherche d’autres sources d’attributs (historique de l’utilisateur, heure de connexion, provenance de la requête…)

- Le moteur tranche, et dans le cas présent, fait suivre la demande d’accès

- La ressource est accordée par l’application, et le moteur retourne la ressource demandée à l’utilisateur

L’intérêt d’appliquer le principe d’autorisation centralisée réside dans la granularité qu’apporte ce type de système a votre organisation. Avec des politiques ajustées et des sources d’attributs variées, il est possible de prendre en compte le contexte de l’utilisateur en temps réel.

De plus, avec la précision des politiques, il devient désormais possible d’effectuer un contrôle des données « sortantes », ce qui renforce de plus la protection des données sensibles, et d’autant la conformité de l’entreprise vis-à-vis de ses engagements de confidentialité.

Bien sûr, afin de tirer parti au mieux des systèmes d’autorisation centralisés, il est conseillé de procéder à de nombreux tests afin de se conformer à tous les cas d’usage possible.

Conclusion

Chez Ariovis, nous croyons en la création de valeur par l’amélioration de l’efficacité opérationnelle des différentes équipes.

Nous avons abordé dans cet article les risques que l’« hidden IAM » font peser sur votre organisation :

- Perte de visibilité sur les accès

- Maintenance plus complexe

- Conformité plus complexe à assurer

La Centralisation des autorisations est une solution efficace qui permet de répondre à cette problématique. En standardisant les autorisations, vous permettez à votre organisation de garder le contrôle parmi les accès distribués, et donc de mieux accompagner vos équipes métiers.

Gagnez du temps. Soyez plus efficaces. Ne réinventez pas la roue des autorisations à chaque application : centralisez, auditez, économisez et surtout restez connectés pour en savoir plus.