Pourquoi le PBAC s'impose aujourd'hui

Les organisations modernes doivent sécuriser les accès sans freiner le métier.

Les modèles classiques, comme le Role-Based Access Control (RBAC), ont montré leurs limites : multiplication des rôles, exceptions à répétition, gouvernance complexe.

Le Policy-Based Access Control (PBAC) répond à ces enjeux.

Ce modèle de nouvelle génération prend des décisions d'accès dynamiques, basées sur le contexte plutôt que sur des rôles statiques.

Résultat : une sécurité plus flexible, précise et traçable, trois piliers essentiels de tout projet IAM moderne.

Du rôle à la politique : une révolution naturelle

Le RBAC a longtemps dominé la gestion des accès.

Solide dans des environnements stables, il devient rigide dès que les utilisateurs, les applications ou les données évoluent rapidement.

L'attribute-Based Acces Control (ABAC) a introduit plus de contexte grâce ayx attributs (département, localisation, fonction).

Le PBAC va plus loin : il traduit la logique métier en politique combinant attributs, conditions et contexte pour des décisions d'accès en temps réel.

Exemple :

RBAC : "Alice a le rôle RH"

PBAC : " Autoriser Alice à consulter les données RH si elle appartient au service RH et si la demande est effectuée pendant des heures de travail."

Comment fonctionne le PBAC

Les composants essentiels du PBAC

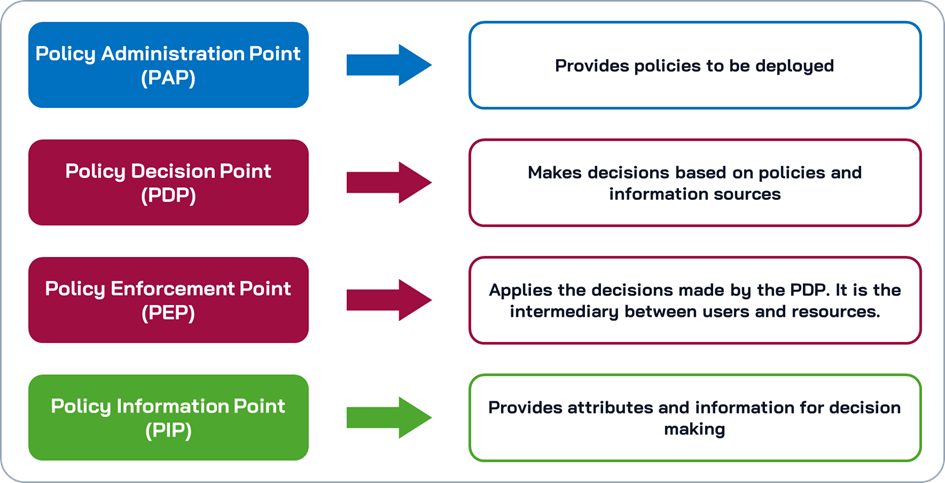

Le modèle PBAC repose sur quatre points clés, qui structurent la chaîne de décisions d'accès :

PAP - Policy Administration Point : point central où les politiques sont crées, gérées et distribuées.

PDP - Policy Decision Point : moteur de décision, il évalue les politiques et détermine si l'accès est autorisé.

PEP - Policy Enforcement Point : il applique la décision du PDP sur la ressource concernée.

PIP - Policy Information Point : il fournit les attributs et les informations contextuelles nécessaires à la décision

Ensemble, ces composants forment un système cohérent où chaque requête d'accès est évaluée, validée et tracée en temps réel.

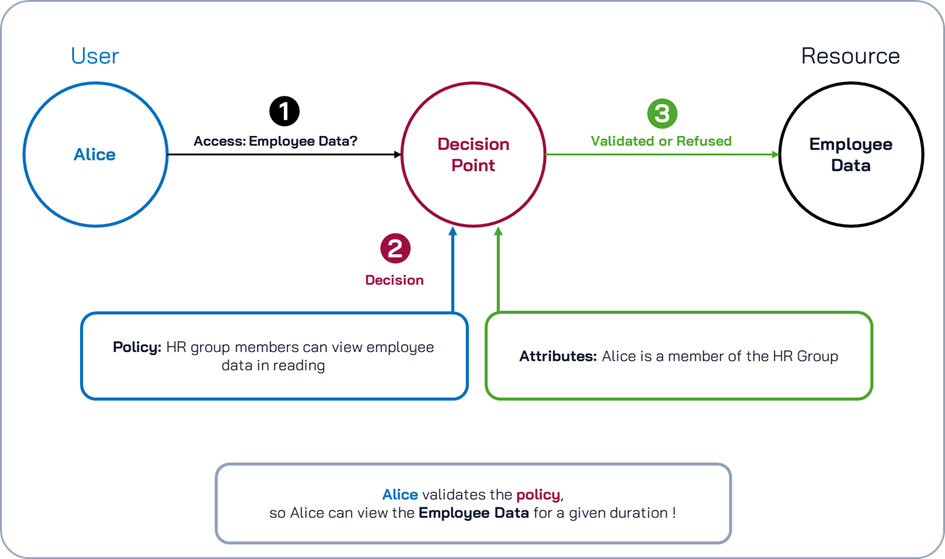

PBAC en pratique : l'exemple d'Alice

Prenons un cas concret :

Demande : Alice veut accéder aux données des employés

Décision : Le PDP regarde les politiques actives et les attributs d'Alice :

- Politique : « Le groupe RH peut accéder aux données des employés en lecture seule »

- Attribut : « Alice est membre du groupe RH »

Résultat : Le PDP autorise l'accès en lecture d'Alice et le PEP applique cette décision

Si Alice quitte le groupe RH, sa prochaine demande sera refusée automatiquement, sans intervention manuelle.

Le PBAC assure ainsi un contrôle dynamique et contextuel des autorisations.

Les prérequis d'un projet PBAC réussi

Le PBAC est un modèle puissant, mais il exige une maturité IAM avancée et une gouvernance solide.

Sa mise en oeuvre repose sur plusieurs clés :

Une architecture IAM intégrée : Interconnexion entre IAG, AM et sources de données.

Une modélisation des besoins métier claire : savoir QUI accède à QUOI, et dans QUELLES conditions.

Une gouvernance rigoureuse : politique conçue, testée et documentée comme du code.

La réussite passe par une approche progressive : commencer petit, tester, ajuster, puis étendre.

Quand adopter le PBAC ?

Le PBAC s'adresse particulièrement aux organisations qui :

- évoluent sous fortes contraintes réglementaires (finances, santé, secteur public) ;

- gèrent plusieurs applications, partenaires ou environnements ;

- disposent déjà d'une base IAM mature (IAG, AM, PAM).

C'est aussi un levier stratégique pour le Zéro Trust, où chaque accès est continuellement vérifié selon le contexte et le niveau de risque.

PBAC VS autres modèles

Modèle | Base | Force | Limitation | Maturité IAM |

RBAC | Rôles | Simple à comprendre | Rigide, difficile à évoluer | Intermédiaire |

ABAC | Attributs | Contextuelle | Difficile à gouverner | Avancé |

PBAC | Politiques | Dynamique, évolutif, auditable | Complexe à implémenter | Expert |

De nombreuses entreprises adoptent une approche hybride : RBAC pour les accès standards, PBAC pour les autorisations sensibles et à forte granularité.

Vers une gouvernance des accès modernes

Le PBAC marque une évolution majeure dans la gestion des identités et des accès.

Plutôt que de maintenir des milliers de rôles, il permet de centraliser les politiques, d'en améliorer la traçabilité et d'aligner la sécurité sur les besoins métiers.

Bien implémenté, le PBAC devient le moteur décisionnel de la gouvernance des accès, garantissant que chaque autorisation est explicable et contextualisée.

En résumé, le PBAC illustre parfaitement la philosophie Ariovis : "Security meets Business".